いつまで使う? 実は“リスク”だらけの「パスワード」認証

パスワードはもう限界——本人認証の新手法「パスキー」の基礎知識

企業の情報セキュリティにおいて、“門番”の役割を担うのがアクセス制御です。中でも、ユーザーIDとパスワードによる本人認証は、長年にわたり、なかば常識のように広く活用されてきました。

しかし今、その前提が大きく揺らいでいます。パスワードを使った認証が、企業にとって決して見過ごすことのできないセキュリティ上のリスクと運用課題を抱える存在となっているからです。

企業のパスワードが狙われている

なぜ今、パスワード認証が問題視されているのでしょうか。その背景には、大きく3つの理由があります。

(1)第三者による「なりすまし」が容易

パスワード認証の最大の弱点は、文字列さえ一致すればアクセス権限のない第三者でも簡単にログインできてしまう点にあります。事実、ここ1~2年だけでも、退職者が以前の勤務先のクラウドサービスに在籍時のID・パスワードを使って不正アクセスした事件や、ある会社員が不正取得したパスワードを使って他社の利用する名刺管理サービスに侵入し、名刺情報を閲覧して逮捕された事件など、“なりすまし”によるログインが相次いで報道されています。

(2)パスワードを狙ったサイバー攻撃の巧妙化

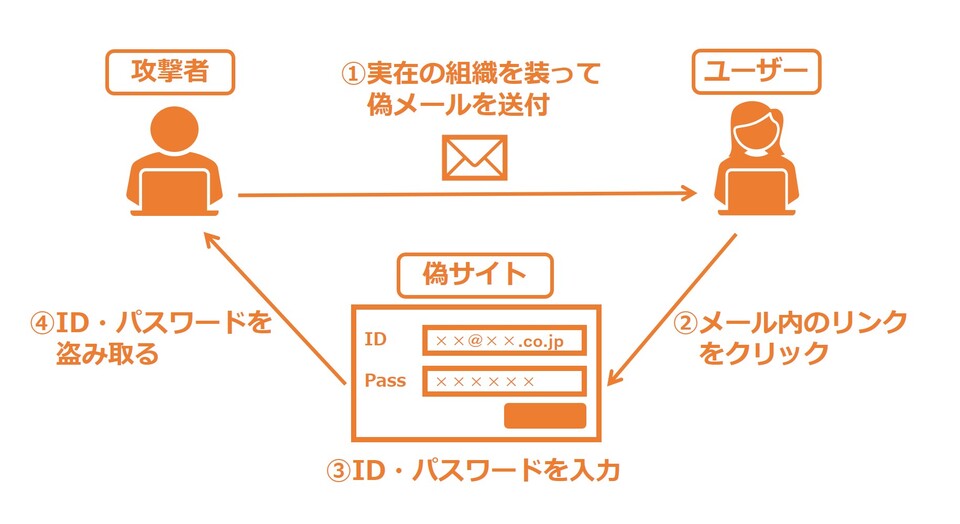

パスワード認証を悪用する攻撃手法も年々進化しています。代表的な手法が、AIを駆使して膨大なパスワードを自動生成し、手当たり次第にログインを試みる「ブルートフォースアタック(総当たり攻撃)」です。さらに、実在する組織を装ったメールやSMSでユーザーを偽サイトへ誘導し、ID・パスワードを入力させて盗み取る「フィッシング攻撃(詐欺)」も後を絶ちません。こうした手口によって、数十万、数百万件規模で顧客情報が漏えいする被害も、もはや珍しくなくなっています。

フィッシング攻撃の手口(イメージ)

(3)運用・管理負担の増大

運用・管理面での負担も無視できません。セキュリティ強化のため、ユーザーには長く複雑なパスワードの設定が求められていますが、クラウドサービスの普及により、一人当たりが使用するパスワードの数は増加の一途をたどっています。その結果、複数サービスで同じパスワードの使い回すケース増え、かえってリスクが高まるという本末転倒な状況も生まれています。

また、IT部門(情シス部門)がパスワードを忘れた従業員からのリセット依頼の対応に追われ、本来注力すべき業務に十分な時間を割けないという課題を抱えている企業も少なくありません。

そこで、こうしたパスワード認証のリスクと課題を解決する切り札として期待されているのが「多要素認証」です。

パスワード認証に代わる「多要素認証」とは

多要素認証(Multi-Factor Authentication:MFA)とは、「知識情報」「所持情報」「生体情報」のうち、2つ以上を組み合わせて本人確認をおこなう認証方式です。一般的には、ID・パスワードによる認証後、ユーザーのデバイスにメールやSMSで送信されたワンタイムパスワード(パスコード)を入力させたり、指紋や顔による生体認証をおこなったりする方法が広く使われています。

・知識情報…パスワード、暗証番号、秘密の質問の答えなど

・所持情報…ICカード、ワンタイムパスワード(一時的に有効なパスワード)など

・生体情報…ユーザー自身の指紋、顔、静脈、目の虹彩など

多要素認証は、主にBtoCのインターネットサービスを中心に普及してきましたが、近年は社内システム(クラウド)へのログインや、テレワーク時のリモートアクセスに採用する企業も増えています。セキュリティ面で、万が一パスワードが漏えいしても、他の要素によって不正ログインを防げる点が大きなメリットです。

しかし最近、この多要素認証に対する信頼が揺らぎ始めています。その背景にあるのは、多要素認証を無効化するサイバー攻撃の存在です。とりわけ脅威とされているのが、パスワードとワンタイムパスワードによる組み合わせを巧妙に回避する「リアルタイムフィッシング」と呼ばれる手口です。

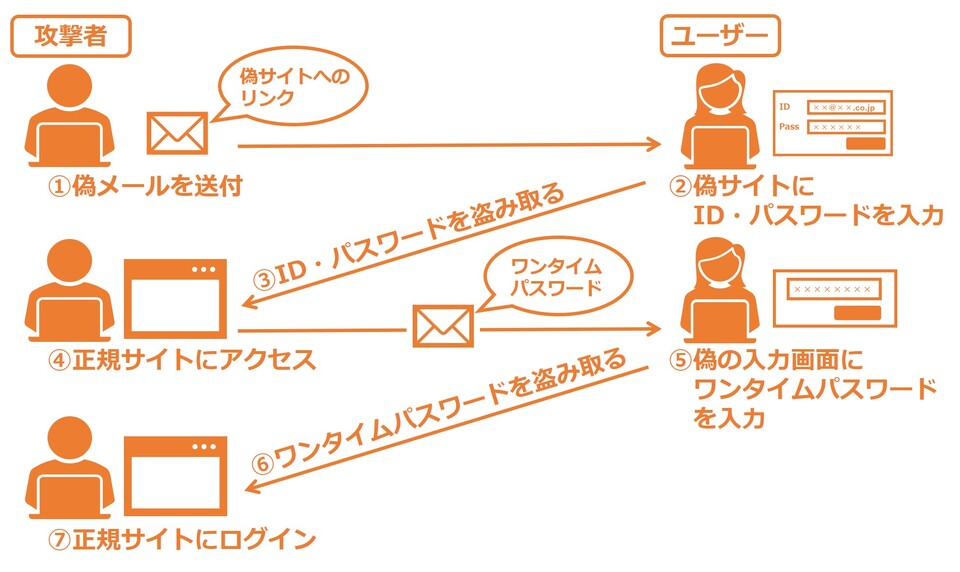

多要素認証を突破する「リアルタイムフィッシング」の手口

リアルタイムフィッシングは、攻撃者がユーザーと正規サイトの通信の間にリアルタイムで入り込み、認証情報を盗み取って悪用する攻撃です。こうした特徴から、「中間者攻撃」の一種として位置付けられています。

まず攻撃者は、ユーザーを偽サイトに誘導してID・パスワードを入力させます。ここまでは先述のフィッシング攻撃と同じですが、次に攻撃者は、入手したID・パスワードで即座に正規サイトへアクセスし、ユーザーのデバイスへワンタイムパスワードを送信させます。そして、ユーザーを偽の入力画面に誘導し、入力されたワンタイムパスワードをそのまま詐取して正規サイトに不正ログインします。

リアルタイムフィッシングの手口(イメージ)

リアルタイムフィッシングの脅威は既に現実化しており、2025年にID・パスワードを悪用した証券口座の乗っ取り被害が相次いだ際も、多くの金融機関がワンタイムパスワードを用いた多要素認証を導入したにもかかわらず、被害が完全に収まることはありませんでした。

さらに、多要素認証は認証のステップが増える分、ID・パスワード認証よりも利便性が低下するという課題もあります。

このようにパスワードを前提とした認証方式が限界を迎えつつある中、多要素認証の新たなアプローチとして注目されているのが、「パスキー」という“そもそもパスワードを使わない”認証方式です。 次回の後半記事では、その仕組みや活用法などを紹介します。