クラウド時代の新たなセキュリティモデル「ゼロトラスト」とは?

クラウドサービス利用企業必見!今求められる2つのセキュリティ対策<後半>

ゼロトラストと従来のセキュリティ対策はここが違う

ゼロトラストとは、「Zero Trust」=「何も信用しない」をコンセプトとしたセキュリティモデルです。この「何も」には、あらゆるデバイス(端末)やアプリケーション、情報資産(データ)、トラフィックの他、企業の場合、ユーザーである従業員も含みます。このような“性悪説”的な手法が注目されるようになった大きな理由として、クラウドサービスの普及により、従来のセキュリティモデルが通用しなくなったことが挙げられます。

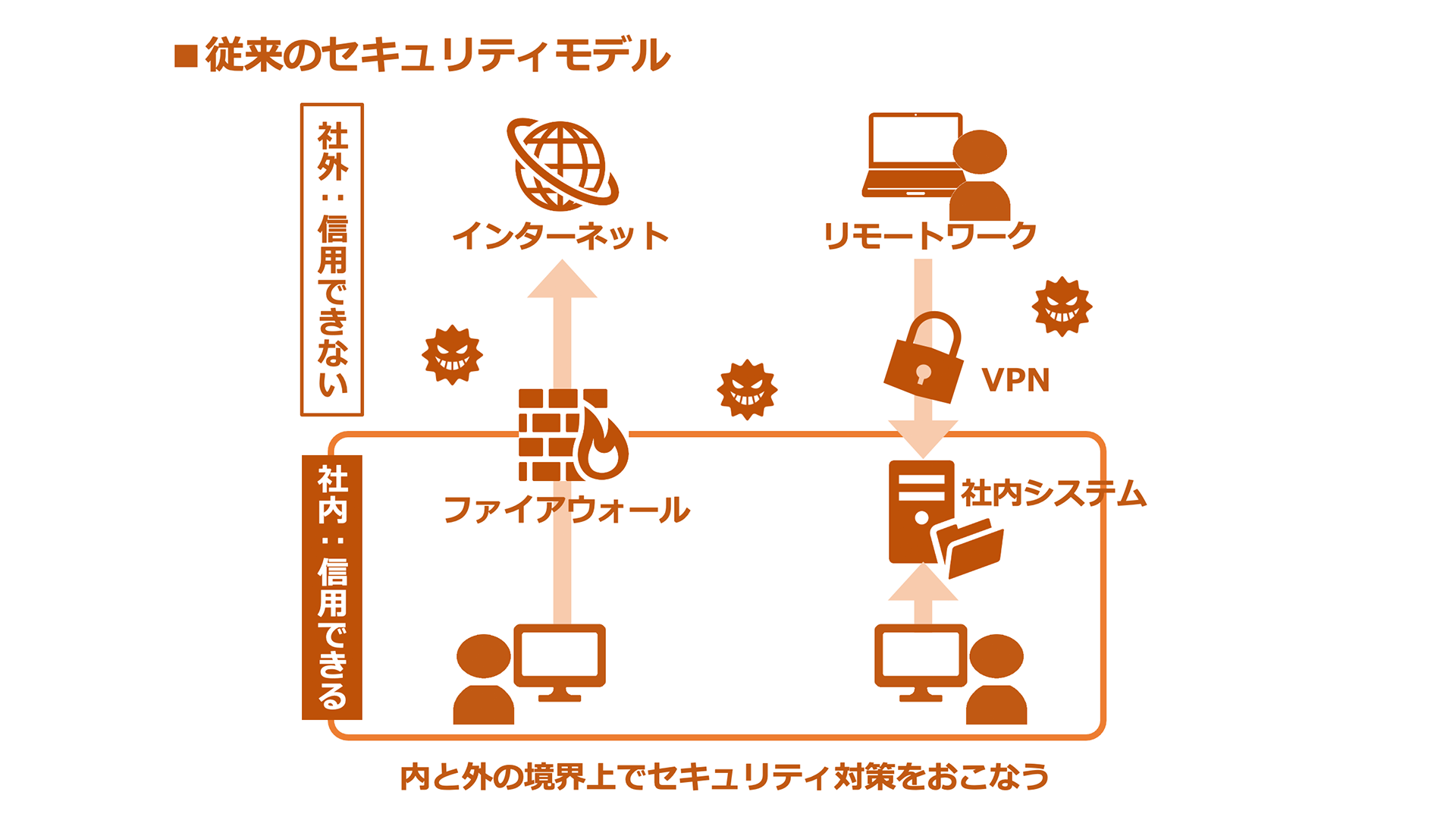

従来のセキュリティモデルは「境界型防御」とも呼ばれ、「守るべき資産は内部=社内ネットワークやデータセンター内にある」ことを前提に、外部=インターネットとの境界上でセキュリティ対策をおこなっていました。具体的にはファイアウォールやプロキシ、IDS/IPS(不正侵入検知/防御システム)による不正侵入の検知・阻止、VPN(仮想私設網)による社外から社内システムへのアクセス保護などが該当します。

しかし、こうした境界は、自社ではなくインターネット上のサーバーにデータを保存するクラウドサービスの登場により次第に曖昧(あいまい)になってきました。つまり、従来の前提が覆されて「守るべき資産が外部にも存在する状態」が当たり前になったのです。そして、そうした前提を踏まえて生まれたのが、社内外問わず、すべてのアクセスを信用せずに安全性を検証するゼロトラストのコンセプトという訳です。

ゼロトラストは具体的に何をおこなうのか

続いて、ゼロトラストを実現するために必要とされている取り組みと、それぞれに活用されているソリューションを紹介します。

(1)ID統制

ゼロトラストにおいては「誰が」資産にアクセスしようとしているのか、都度識別して認証・許可をおこないます。そのための重要な取り組みがIDの管理・統制です。

・活用されているソリューション例

「IDaaS (ID as a Service)」

社内システムだけでなく、クラウドサービスも含めた複数のIDを統合管理できるソリューションです。許可を得たユーザーのみがシステムを利⽤できるよう管理するアクセスコントロール機能と、一度のログインで複数のシステムにアクセスできるSSO (シングルサインオン)機能を備えています。

(2)デバイス統制・保護

組織で管理すべきデバイスの洗い出しと保護、リソースへのアクセスを認証・許可する際の接続元デバイスの設定チェックなどをおこないます。

・活用されているソリューション例

「MDM (Mobile Device Management)」

デバイスの機能制限や遠隔での画面ロック及びデータ消去、セキュリティ設定の一斉実行などが可能です。

「EPP (Endpoint Protect Platform)」「EDR (Endpoint Detection and Response)」

EPPはエンドポイント(パソコン・スマートデバイス・サーバーなど)へのマルウェア侵入を監視するツール。EDRはサイバー攻撃を検知した際にデバイスをネットワークから隔離したりプロセスを中断したりといった対応を自動でおこなうことができます。

(3)ネットワークセキュリティ

ゼロトラストでは、社内ネットワークだけでなく、ネットワーク負荷を軽減するために特定のクラウドサービスを直接インターネットにアクセスさせる「ローカルブレイクアウト」などの通信も保護します。

・活用されているソリューション例

「FWaaS(Firewall as a Service)」

従来のオンプレミス型ではなく、クラウド経由で提供されるファイアウォールです。リモート環境や拠点外からの通信、クラウドサービスと外部の通信など、あらゆる通信を同じセキュリティ設定に基づいて保護します。

「SWG(Secure Web Gateway)」

外部への WEB アクセスを安全におこなうためのソリューションです。アクセス先の URLやIPアドレスから安全性を検証し、安全でないと評価された場合はアクセスを遮断します。

(4)データ漏えい防⽌

サイバー攻撃や内部不正のような悪意ある行為に対してだけでなく、⼈為的なミスによる情報漏えいへの対策もおこないます。

・活用されているソリューション例

「DLP (Data Loss Prevention)」

機密情報を含むファイルのダウンロード・アップロード、メール転送、外部メディア(USBなど)へのコピーを制限できるシステムです。

「IRM (Information Right Management)」

機密ファイルやメールの暗号化とアクセス権限制御をおこない、アクセス権を持たない第三者にファイルが漏洩しても情報が閲覧されることを防ぎます。

(5)ログの収集・分析

社内 IT 環境を構成する機器からログを集約・分析することで、サイバー攻撃の早期の検知・対応とセキュリティ体制の改善を図ります。

・活用されているソリューション例

「SIEM (Security Information and Event Management)」

組織内のサーバーやネットワーク機器からログデータを収集し、一元管理するシステムです。不審な通信や振る舞いを自動検知して外部からの攻撃や内部不正への迅速な対応をサポートします。

国内企業のゼロトラスト導入事例

以上5つの取り組みを紹介しましたが、先述の通りゼロトラストはあくまでコンセプトであり、実装の形に決まりはありません。既にゼロトラストに取り組んでいる企業も、自社の課題や目指す未来像に合わせて、それぞれのやり方で進めています。

例えば大手システムインテグレーターのTIS株式会社は、自社でクラウドの利活用とリモートワークが増えていく中、「働く場所を選ばず、いつでも自由にデータを活用しながら事業創出に繋げていく」ことを目標にゼロトラストを導入。上述の「EDR」や認証強化、さらに前回シャドーIT対策ツールとして紹介した「CASB」による不正アクセス防御などでセキュリティを担保しつつ、データ活用の基盤となるクラウドの利便性を向上させるために、こちらも上述の「ローカルブレイクアウト」や「SSO」といった技術を取り入れています。

今回はクラウドサービスの活用がもたらすセキュリティリスクと、2つの代表的な対策を紹介しました。今や情報セキュリティ対策は企業にとって重要な経営課題の一つ。もしまだ何も手を付けていないのであれば、思わぬトラブルに足をすくわれることがないよう、導入を検討する価値は十分にあります。